9 Minuty

Ztráty v kryptoměnách klesají, ale rizika přetrvávají

V prosinci došlo k výraznému poklesu krádeží v sektoru kryptoměn: bezpečnostní firma PeckShield uvádí, že celkové ztráty z hacků a exploitů klesly na přibližně 76 milionů dolarů, což je zhruba o 60 % méně oproti 194,2 milionu v listopadu. Tento úbytek je pro ekosystém blockchainu povzbudivým signálem, nicméně i nadále se objevují vysoce sledované incidenty, které uživatelům a protokolům způsobují ztráty v desítkách milionů dolarů. To poukazuje na přetrvávající zranitelnosti ve správě privátních klíčů, v softwarových peněženkách a v návrhu některých protokolů DeFi.

Pokles ukradené hodnoty může odrážet kombinaci faktorů: lepší detekci a reakci bezpečnostních týmů, rostoucí povědomí uživatelů o rizicích, rozšíření hardwarových peněženek a multiplatformních bezpečnostních řešení, stejně jako dočasné snížení atraktivity některých útoků vzhledem k tržním podmínkám. Nicméně rozsah a povaha útoků z prosince naznačují, že útočníci stále hledají slabiny napříč on-chain i off-chain komponentami: chyby v chytrých kontraktech, úniky privátních klíčů, phishing, adresní "poisoning" a kompromitace prohlížejících rozšíření.

Z hlediska bezpečnosti blockchainu je důležité rozlišovat mezi zranitelnostmi vrstvy aplikací (např. chytré kontrakty, dApp) a zranitelnostmi uživatelské vrstvy (např. peněženky, klíčová správa). Obě oblasti vyžadují systematický přístup: pravidelné audity smart kontraktů, formální verifikaci kritických funkcí, nasazení on-chain monitoringu a aktivit pro prevenci ztrát, a zároveň osvětu uživatelů o bezpečných postupech při práci s adresami, seed frázemi a připojováním třetích stran.

Kde peníze skončily: pozoruhodné prosincové incidenty

PeckShield identifikoval v uplynulém měsíci 26 hlavních exploitů. Mezi nimi vynikl případ, kdy jeden uživatel přišel odhadovaně o 50 milionů dolarů v důsledku útoku typu "address poisoning" — techniky založené na cíleném nasazení adres, které se vizuálně velmi podobají legitimním peněženkám oběti. Útočníci často tvoří adresy, které sdílí první a poslední čtyři znaky původní adresy, a spoléhají na to, že oběť při rychlém výběru z historie transakcí nebo při ručním přepisování nezkontroluje celý řetězec adresy.

Mechanika adresního otravování je jednoduchá, ale účinná: oběť si vybere "známou" adresu ze seznamu nebo z historie transakcí, zkopíruje ji nebo naskenuje QR kód, a protože viditelně vidí pouze počáteční a koncové znaky, transakce je odeslána na podvrženou adresu. Tento typ sociálně inženýrského útoku bývá účinný zejména tehdy, když uživatelé používají mobilní peněženky s omezeným zobrazením, spoléhají na automatické doplňování adres nebo nemají aktivované hardwarové ověření transakce.

Prostředky ztracené při kryptohackech v prosinci

Další významnou ztrátu — přibližně 27,3 milionu dolarů — způsobila kompromitace multi-signature peněženky v důsledku úniku privátních klíčů. Tyto incidenty ukazují, že kombinace selhání správy klíčů (key management), nedostatečného oddělení pravomocí a sociálního inženýrství stále patří mezi hlavní příčiny velkých ztrát v sektoru kryptoměn. Úniky klíčů mohou vzniknout z nešifrovaných záloh, kompromitovaných zařízení, phishingu administrátorů nebo chybných procesů pro rotaci a archivaci klíčů.

V praxi to znamená, že i systémy založené na principu podpisu více účastníků (M-of-N multisig) nejsou imunní: pokud je kompromitován dostatečný počet klíčů, útočník může iniciovat platby. Proto se stále častěji prosazují techniky jako hranicová správa klíčů (key sharding), použití hardwarových modulek (HSM), zabezpečené enclave, a moderní řešení třetích stran (MPC — multiparty computation), která snižují riziko jednorázových selhání lidského faktoru.

Hlavní vektory útoků: prohlížené peněženky a exploitace protokolů

Mezi nejvíce diskutované prosincové průniky patřil útok na rozšíření Trust Wallet, které odcizilo přibližně 7 milionů dolarů z peněženky v podobě browser extension, a exploit proti protokolu Flow v hodnotě přibližně 3,9 milionu dolarů. Tyto incidenty ilustrují rozličné vektory útoků: na jedné straně je riziko spojené s prohlížečovými peněženkami a jejich stále-online povahou, na straně druhé chyby v logice protokolů nebo chytré kontrakty umožňují masivní ztráty přímo na úrovni smart contractů.

Prohlížečové peněženky mají výhodu v komfortu a snadném připojení k dApp, ale z důvodu trvalého připojení k internetu a integrace se stránkami podléhají více útokům, které využívají škodlivé rozšíření, kompromitované aktualizace, cross-site scripting nebo manipulaci s RPC endpointy. Správné použití oprávnění, sandboxování, separátní prohlížečové profily a pravidelná kontrola zdrojů rozšíření mohou snížit riziko, avšak neeliminují jej zcela.

Na úrovni protokolů jsou typické chyby jako reentrancy, chybné ověřování role, logické mezery v tokenomics, nebo závislost na centralizovaných oraclech. Tyto chyby často vyžadují hloubkové revize a bezpečnostní audity, nasazení bug bounty programů a v některých případech i formální verifikaci kritických modulů. Dále pomáhají mechanismy jako časová zámka transakcí (timelocks), víceúrovňové schvalování a simulační prostředí pro testování nasazení před uvolněním do mainnetu.

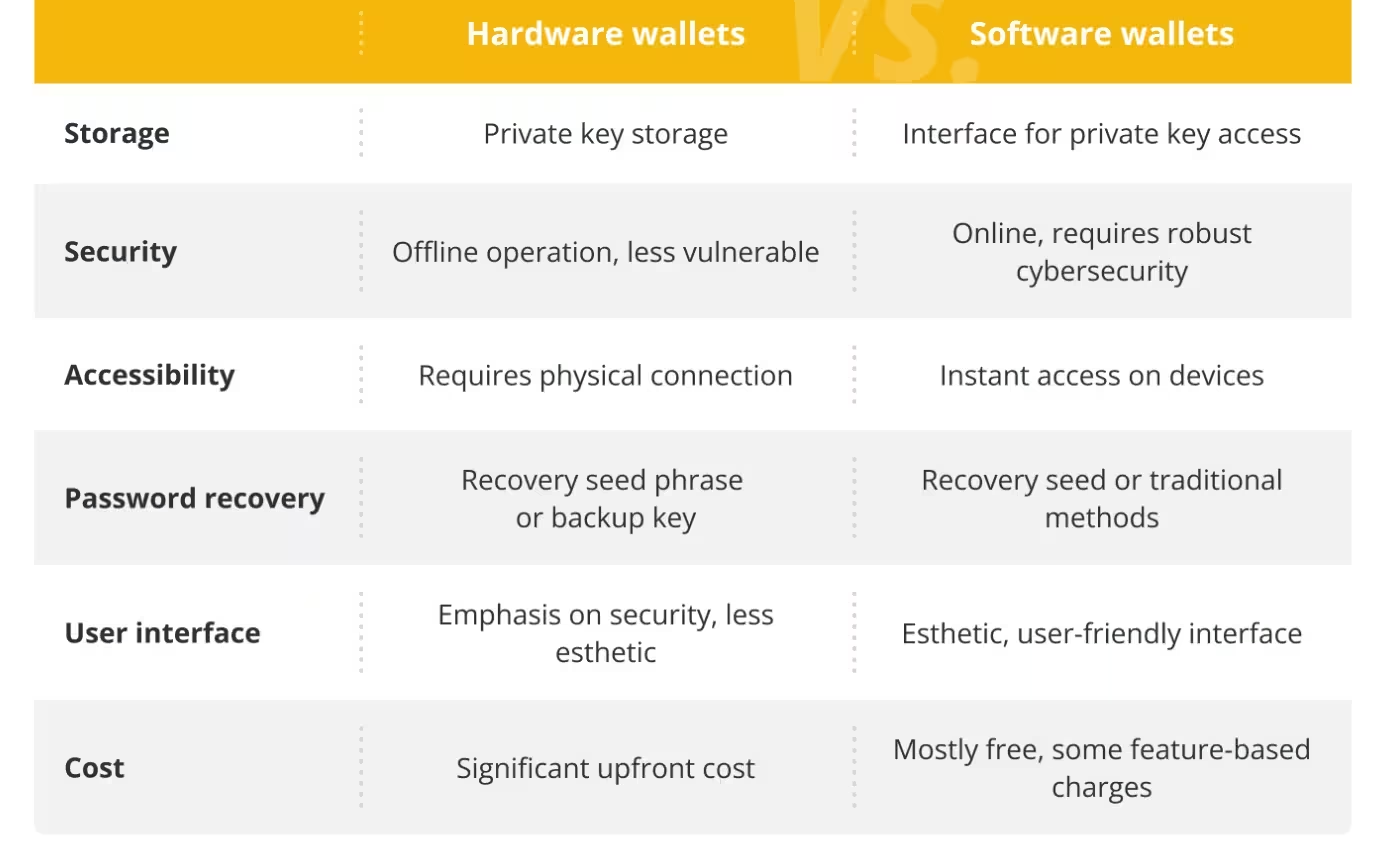

Rozdíly mezi hardwarovými a softwarovými peněženkami

Osvedčené postupy pro snížení expozice

Uživatelé i instituce mohou výrazně snížit riziko přijetím vrstveného bezpečnostního přístupu (defence-in-depth). Doporučená opatření zahrnují kombinaci technických řešení, provozních postupů a vzdělávání uživatelů. Níže rozvádíme klíčové principy a praktické kroky pro zlepšení zabezpečení kryptoaktiv.

- Používání hardwarových peněženek pro dlouhodobé uložení privátních klíčů — tyto zařízení uchovávají klíče offline a výrazně snižují riziko vzdáleného kompromitování. Doporučeno je vybírat zařízení s certifikovaným bezpečnostním elementem (Secure Element), používat passphrase navíc k seed frázi a mít bezpečné, fyzicky oddělené zálohy seed fráze uložené v trezoru či u důvěryhodného custodian partnera. Hardwarové peněženky jako Ledger nebo Trezor nabízejí uživatelské rozhraní i kontroly na zařízení, které brání potvrzení podvržených transakcí bez fyzické interakce uživatele.

- Implementace robustních multi-signature politik a pravidelná rotace klíčů k omezení jediné bodové chyby. Multi-signature schémata (např. 2-of-3, 3-of-5) s dobře definovanými procesy pro správu, obnovení a náhradní podepisování výrazně snižují riziko neoprávněných převodů. V podnikových prostředích je vhodné kombinovat hardwarové klíče s HSM nebo službami MPC, nastavit procedury pro bezpečné vytváření a zničení klíčů a pravidelně provádět penetrační a procesní testy.

- Ověřování každého znaku cílové adresy před odesláním prostředků — aby se plně neutralizovaly útoky typu address poisoning. Místo spoléhání se na rychlý výběr z historie transakcí doporučujeme používat funkce hardwarových peněženek, které zobrazí celou adresu na zařízení, kontrolovat adresy prostřednictvím ověřených block explorerů a preferovat lidsky čitelná jména (ENS, CNS) tam, kde je to možné a bezpečné. Použití QR kódů z ověřených zdrojů a dvoufázový proces, kdy je adresa na konci porovnána s uloženou whitelist adres, také snižují riziko omylu.

- Pravidelně aktualizovat rozšíření prohlížeče a software peněženek a postupovat obezřetně při připojování třetích stran (dApps). Aktualizace často obsahují bezpečnostní záplaty proti známým zranitelnostem; zároveň je třeba ověřit původ aktualizací a mít procesy pro revizi oprávnění (permissions) udělených dApp. Doporučuje se používat oddělené prohlížeče nebo profily pro interakci s decentralizovanými aplikacemi, minimalizovat udělená oprávnění a pravidelně kontrolovat udělené přístupy.

Kromě technických opatření by instituce měly zavést interní bezpečnostní politiky: oddělení hot a cold wallet politik, incident response plány, pravidelná školení zaměstnanců a testování postupů obnovy. Pojištění proti kybernetickým rizikům, spolupráce s forenzními firmami a zapojení do komunitních programů sdílení threat intelligence mohou významně zkrátit dobu reakce a snížit dopady incidentu.

Technicky orientovaná opatření zahrnují nasazení detekčních nástrojů on-chain, monitoring neobvyklých transakcí, alerty pro neobvyklé chování kontraktů a integraci s on-chain forenzními službami. U protokolů a smart kontraktů se vyplatí zavádět striktní testování, continuous integration/continuous deployment (CI/CD) s bezpečnostními branami, a využití formálních metod tam, kde jsou vysoké hodnoty v sázce.

Výhled pro bezpečnost blockchainu

Pokles ukradené hodnoty o 60 % je pozitivní signál, ale celková hrozebná krajina se nadále vyvíjí — útoky na dodavatelský řetězec (supply-chain), úniky privátních klíčů a sociální inženýrství zůstávají aktivními riziky. Navíc se objevují nové techniky, jako jsou pokročilé phishingové kampaně, kompromitace aktualizačních serverů, cross-chain bridge exploity a sofistikované manipulace s oracly či MEV strategie, které mohou způsobit cascádové ztráty v DeFi prostředí.

Pro obchodníky, vývojáře a instituce v oblasti kryptoměn je nezbytné udržet kontinuální bdělost, investovat do osvědčených řešení správy peněženek a klíčů a podporovat kulturu bezpečnosti. To zahrnuje nejen technická opatření, ale i governance: jasně definované role, odpovědnosti a procesy pro schvalování transakcí, testování obnovy po incidentu a transparentní hlášení bezpečnostních událostí.

V krátkodobém horizontu lze očekávat, že bezpečnostní opatření budou nadále zlepšována a že se rozšíří adopce modelů jako je MPC, HSM a decentralizované custodial služby. Nicméně vysoké odměny spojené s kryptoměnami znamenají, že útoky a sofistikované podvody nezmizí. Dlouhodobě bude klíčové zkombinovat technologická zlepšení, regulatorní rámce, standardizaci bezpečnostních postupů a průběžné vzdělávání uživatelů, aby byla minimalizována rizika spojená s vlastnictvím a správou digitálních aktiv.

Na úrovni ekosystému by bylo užitečné posílit spolupráci mezi bezpečnostními firmami, vývojáři protokolů, burzami a orgány činnými v trestním řízení. Tato spolupráce zlepšuje schopnost sledovat a zmrazovat odcizené prostředky, rychle reagovat na exploit a sdílet indikátory kompromitace (IOCs). Zároveň povzbuzuje vývoj robustnějších nástrojů pro zabezpečení peněženek a detekci anomálií v reálném čase.

Celkově vzato, i když statistiky ukazují zlepšení, zranitelnosti v oblasti blockchainové bezpečnosti jsou stále přítomné a vyžadují aktivní řízení rizik ze strany všech účastníků trhu: individuálních investorů, vývojářů DeFi protokolů i institucí spravujících značné objemy digitálních aktiv.

Zdroj: cointelegraph

Zanechte komentář