10 Minuty

Sociální inženýrství stojí kryptoměny miliardy v roce 2025

Rok 2025 se ukázal jako zlomový pro bezpečnost kryptoměn: útočníci přesměrovali úsilí z hledání softwarových chyb na manipulaci s lidmi. Pokroky v oblasti umělé inteligence zvýšily přesvědčivost kampaní sociálního inženýrství, a odborníci na bezpečnost varují, že mnoho ztrát v následujícím období bude způsobeno lidskou chybou spíše než chybami v kódu. Tento článek popisuje, jak se tyto útoky v průběhu roku odehrály, a nabízí praktické obranné kroky pro jednotlivce i organizace v ekosystému blockchainu, včetně prevence phishingu, ochrany klíčů a zavádění vícevrstvé bezpečnosti.

Rozsah ztrát a jak k nim došlo

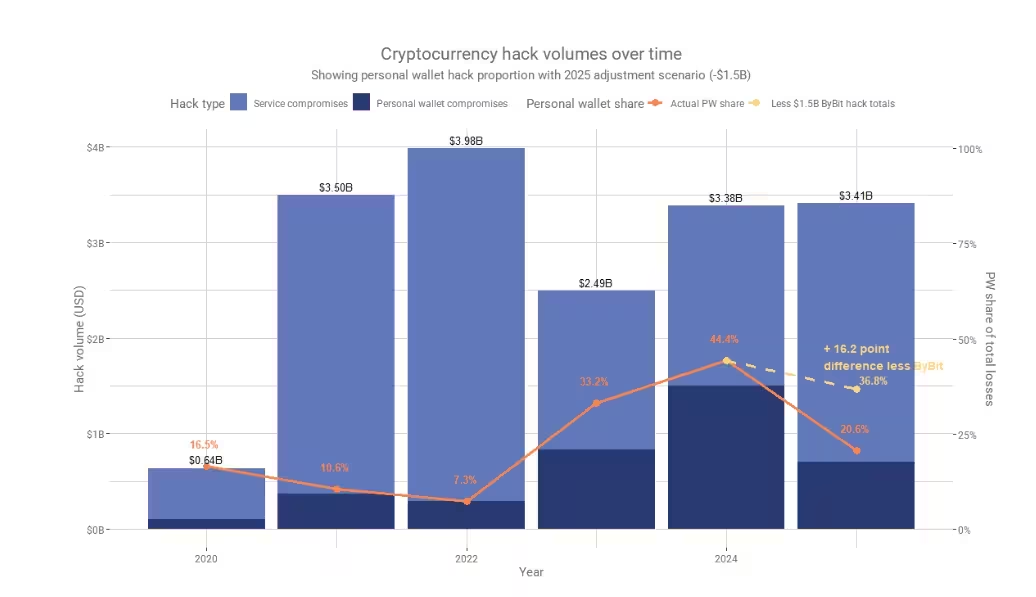

Data od Chainalysis za období od ledna do začátku prosince 2025 ukazují, že bylo z blockchainových projektů, burz a uživatelů odcizeno více než 3,4 miliardy dolarů. Jeden mediálně sledovaný incident — kompromitace velké burzy v únoru — představoval téměř polovinu této částky. V tom útoku se útočníci dostali dovnitř prostřednictvím cíleného sociálního inženýrství, vložili škodlivý JavaScript payload, upravili parametry transakcí a odčerpali prostředky do externích peněženek.

Přes 3,4 miliardy dolarů bylo v letošním roce ukradeno útočníky

Co je sociální inženýrství v kontextu krypta?

Sociální inženýrství je třída kybernetických útoků, která spoléhá na psychologickou manipulaci s cílem přimět oběti ke sdílení citlivých informací, odhalení přihlašovacích údajů nebo provedení akcí, které narušují bezpečnost. V kontextu kryptoměn a blockchainu může sociální inženýrství vést ke zveřejnění privátních klíčů, kompromitaci signovacích tokenů, otravě softwarových aktualizací (supply chain attacks) a neautorizovaným transakcím. Výsledkem jsou ztráty financí, kompromitace uživatelských účtů a ztráta důvěry v platformy.

Proč jsou lidé hlavním cílem

Vedoucí pracovníci v oblasti bezpečnosti dnes tvrdí, že bojiště se přesunulo z čistě technických obranných opatření na zvyšování lidského povědomí a odolnosti. Útočníci se zaměřují na vytváření věrohodných interakcí — důvěryhodné telefonáty, personalizované e-maily, přesvědčivé deepfake videohovory nebo podvodné „recruitment“ scénáře — aby přiměli lidi otevřít dveře k systémům. Místo lámání zabezpečení technikou mnoho incidentů začíná konverzací, která snižuje podezření a vede k udělení přístupů. To zahrnuje i sofistikovaný spear-phishing, kompromitaci pracovních nástrojů (např. Slack, e-mailové účty) a zneužití sociálních sítí k profilování oběti.

Tip 1: Automatizujte obrany a snižujte body důvěry založené na lidech

Kompromitace dodavatelského řetězce a úniky cloudových přihlašovacích údajů v letošním roce ukázaly, jak jediný výpadek může vyvolat rozsáhlý incident. Moderní systémy se chovají jako digitální Jenga věž — každá závislost a integrace má význam. Odborníci na bezpečnost proto doporučují přechod od reaktivních postupů k preventivní automatizaci tam, kde je to možné, aby se minimalizovala nutnost lidského zásahu u rutinních, opakovatelných rozhodnutí a aby se omezily možnosti sociální manipulace.

Praktické kroky automatizace a ověřování

- Automatizujte autentizační a autorizační toky tak, aby lidské schválení bylo omezeno na výjimečné, důkladně ověřené případy. To zahrnuje workflow pro eskalaci, logging a audit.

- Používejte automatizované signovací politiky a vícenásobné podpisy (multisig) u kritických transakcí, aby se zabránilo jednostranným schválením bez kolektivní kontroly.

- Nasaďte detekci anomálií poháněnou AI pro identifikaci abnormálního chování, jako jsou neobvyklé vzory podepisování nebo nestandardní API volání, ještě před tím, než dojde k přesunu prostředků.

Inteligentnější ověřování identity, biometrické kontroly v kombinaci s AI detekcí hrozeb, mohou podezřelé aktivity zachytit rychleji než manuální monitorování. Přesto žádný systém automatizace nenahradí disciplínu uživatelů — pravidelné školení, ověřování požadavků a zavedené postupy pro komunikaci a eskalaci zůstávají nezbytné.

Tip 2: Izolujte infrastrukturu a zpevněte workflow vývojářů

Útočníci v roce 2025 čím dál častěji cílili na vývojářské ekosystémy, využívali uniklé cloudové přihlašovací údaje a otrávené balíčky (poisoned packages) k vložení škodlivého kódu a změnám v CI/CD pipeline. Aby se tato rizika snížila, týmy musí zamezit rozsahu škod tím, že oddělí prostředí a zavedou přísnou validaci balíčků a závislostí.

Nejlepší praktiky pro vývojáře

- Připevněte (pin) verze závislostí a ověřujte integritu balíčků před jejich použitím — používejte kontrolní součty a podpisy.

- Izolujte build a CI/CD prostředí od produkčních systémů a uchovávejte tajemství v bezpečných vault řešeních (secrets manager), které nepřistupují přímo k produkčnímu provozu.

- Vyžadujte code review a kryptografické podepisování pro všechny vydání a aktualizace, poskytujte transparentní auditní stopy a verzování nasazení.

Bezpečnostní týmy by měly implementovat silné přístupové kontroly, pravidelnou rotaci klíčů, ověřování založené na hardware (hardware-backed auth) a kontinuální monitorování pro odhalení odcizení přihlašovacích údajů. Pro jednotlivce platí: důvěřujte hardware peněženkám (hardware wallets), neotvírejte neověřené soubory nebo odkazy a ověřujte identitu žadatelů nezávislými kanály před poskytnutím citlivých informací.

Tip 3: Bojujte proti AI deepfake s prokázáním identity (proof of personhood)

AI-generované deepfaky a cílené sociální útoky se v roce 2025 staly zásadní hrozbou. Útočníci používali syntetické hlasy a video, aby se vydávali za zakladatele, obchodní partnery nebo zaměstnance v živých hovorech i nahraných zprávách a získávali tak tajné informace. Nejedná se o hypotetická rizika — týmy již hlásily pokusy použít falešné Zoom hovory nebo jiná video volání k oklamání insiderů a vyžádání citlivých dat.

Technická opatření proti impersonaci s podporou AI

- Zaveďte kryptografické proof-of-personhood pro kritickou komunikaci; identity pak lze ověřit pomocí podepsaných zpráv a veřejných klíčů.

- Využívejte hardware-based autentizaci spojenou s biometrickým vázáním pro citlivé administrativní akce, aby bylo možné přiřadit konkrétní fyzickou osobu k autoritě akce.

- Stanovte předem sdílená tajná hesla nebo jednorázové verifikační tokeny pro vysoce rizikové požadavky; nikdy nepřijímejte tvrzení o identitě pouze na základě živého videa nebo zvuku.

- Nasaďte behaviorální detekci anomálií, která stanoví normální vzorce komunikace a transakcí a rychle odhalí odchylky.

Kombinace kryptografických metod, hardwarového ověřování a behaviorálních modelů výrazně snižuje riziko, že falešná identita úspěšně prosadí své požadavky. Současně je důležité vést zaměstnance a management v rozpoznávání známek deepfake a postupovat podle předem definovaných ověřovacích protokolů.

Tip 4: Držte své kryptoodkazy v soukromí a zabezpečte je fyzicky

Fyzické donucovací útoky — často označované jako "wrench attacks" — v roce 2025 stouply, s desítkami zaznamenaných případů, kdy útočníci fyzicky ohrožovali držitele, aby získali přístup k jejich klíčům. I když jsou stále relativně vzácné, tyto incidenty ukazují, že operační bezpečnost musí přesahovat digitální opatření a zahrnovat i fyzickou ochranu osob a záloh.

Uživatel X s přezdívkou Beau, bývalý agent CIA, uvedl v příspěvku na X z 2. prosince, že útoky tohoto typu jsou zatím relativně vzácné, ale doporučuje uživatelům kryptoměn přijmout opatření: nezačínejte veřejně hovořit o majetku, nesdílejte informace o držbách kryptoměn ani o extravagantním životním stylu online — to je základní krok k minimalizaci rizika fyzického ohrožení.

Fyzická OPSEC a opatření pro soukromí

- Vyhněte se veřejnému zveřejňování držeb, adres peněženek nebo drahých nákupů spojených s vaší identitou.

- Používejte nástroje na čištění dat (data-cleanup), abyste odstranili nebo skryli osobní informace svázané s veřejnými záznamy.

- Investujte do domácí bezpečnosti — kamery, alarmy a bezpečné úložiště pro záložní seed fráze a další materiály.

- Zvažte geografickou a sociální kompartimentalizaci: oddělte lidi, kteří znají citlivé detaily, od vašich veřejných profilů a omezte přístup k informacím na nutné minimum.

Tato opatření kombinují digitální a fyzickou bezpečnost, čímž snižují riziko nuceného odhalení kritických údajů. Zároveň pomáhají předcházet reverzní korelaci mezi veřejnými aktivitami a drženými kryptoměnami, která útočníkům usnadňuje cílení.

Tip 5: Posilte osvědčené bezpečnostní základy

Přes rychlý vývoj hrozeb zůstává mnoho účinných obran základních a přímočarých. Zkušení bezpečnostníci doporučují setrvat u důvěryhodných poskytovatelů služeb, kteří podstupují pravidelné externí audity a prokazují vysokou úroveň bezpečnosti ve smart kontraktech, infrastruktuře a provozních postupech. Důvěra by měla být postavena na veřejných auditech, bug bounty programech a transparentních bezpečnostních politikách.

Základní ochrana na úrovni uživatele

- Nepoužívejte opakovaně hesla napříč účty; používejte správce hesel pro generování a ukládání jedinečných přihlašovacích údajů.

- Povolte hardware-based vícefaktorovou autentizaci (MFA) a upřednostňujte hardwarové tokeny pro burzy a administrátorské účty.

- Chraňte seed fráze šifrováním záloh nebo offline uložením na bezpečném fyzickém místě; nikdy je nezveřejňujte online.

- Udržujte větší objemy prostředků v dedikovaných hardware peněženkách a minimalizujte zůstatky na kustodiálních burzách.

Při připojování hardware peněženky k webovým aplikacím vždy ověřujte detaily transakce na displeji zařízení, abyste se vyhnuli "blind signing" škodlivých kontraktů. Nakonec považujte nevyžádané odkazy, soubory nebo žádosti o stažení za potenciální vektor útoku a ověřujte jejich legitimitu nezávislými kanály před odpovědí.

Operační bezpečnost pro týmy: audity, cvičení a segregace

Pro organizace je doporučená bezpečnostní pozice založena na pravidelných bezpečnostních auditech, přísném oddělení vývojových a produkčních prostředí a nacvičovaných playboocích pro incident response. Simulované phishingové a sociálně-inženýrské testy by měly být rutinní — to udržuje povědomí a měří připravenost organizace.

Generujte kryptografické klíče pomocí bezpečných generátorů náhodných čísel, pravidelně rotujte podpisové klíče a prosazujte princip nejmenších práv (least privilege) napříč systémy. Kombinace těchto postupů s automatizovanou detekcí anomálií a průběžným školením lidského faktoru výrazně snižuje pravděpodobnost, že přesvědčivý podvod uspěje.

Závěr: radikální skepsa a nepřetržitá ostražitost

S rostoucím dosahem a realističností útoků sociálního inženýrství poháněných AI zůstává nejslabším článkem v bezpečnosti krypta lidská důvěra. Přijměte postoj radikální skepsy: ověřujte identitu, autentizujte požadavky přes více kanálů a předpokládejte, že každá nečekaná interakce může být testem. Žádná legitimní služba vás nikdy nepožádá o seed frázi nebo primární přihlašovací údaje — pokud k tomu dojde, jedná se o podvod.

Kombinací automatizace, segregace infrastruktury, technik proof-of-personhood, silné fyzické a operační bezpečnosti a základní hygieny — jako jsou hardware peněženky a jedinečná hesla — mohou jednotlivci i organizace výrazně snížit riziko krádeží vyplývajících ze sociálního inženýrství v roce 2026 a dále. Důležitá je také sdílená odpovědnost: bezpečnostní týmy, manažeři i běžní uživatelé musí spolupracovat, vyměňovat si poznatky a pravidelně aktualizovat postupy podle aktuálních hrozeb a technologií.

Zdroj: cointelegraph

Zanechte komentář